Monitoring IT – cele funkcjonowania systemu

Projektowanie każdego systemu monitoringu IT przez ESKOM jest poprzedzone precyzyjnym zdefiniowaniem celów, jakie mają być realizowane podczas nadzoru informatycznego środowiska danej organizacji. W zależności od jej oczekiwań i zasobów, specjaliści są w stanie zaproponować optymalną koncepcję, podejście technologiczne i grupy rozwiązań, pośród których wyróżniamy:

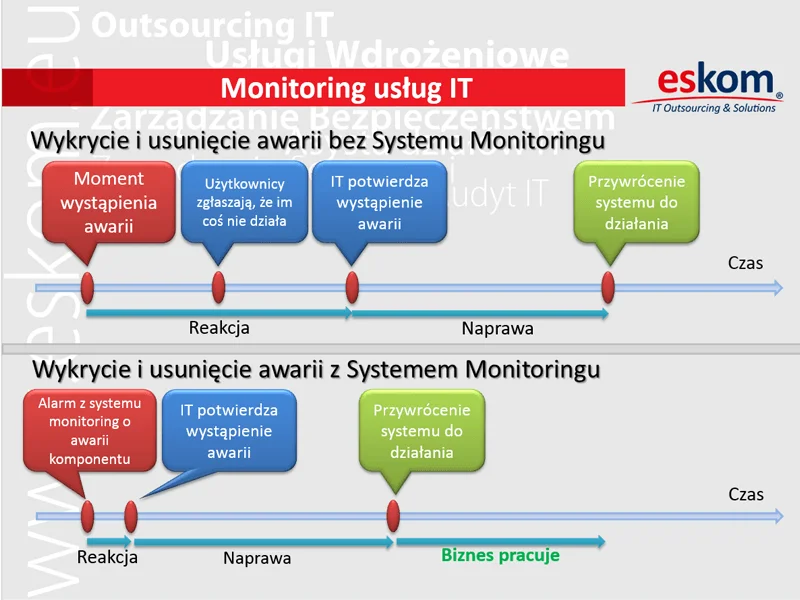

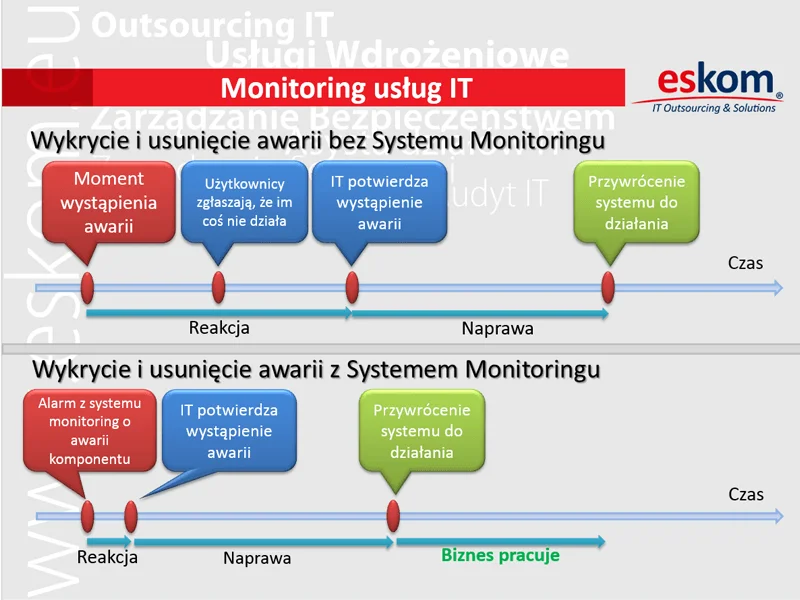

- monitoring reaktywny – rozwiązania pozwalające na szybkie wykrycie możliwych awarii z jednoczesnym wskazaniem ich źródeł, a następnie informowanie o tym określonych osób bądź systemów. Pozyskane dane mogą też uruchamiać odpowiednie przeciwdziałania. Przykładem jest monitoring serwerów – w razie awarii jednego z nich, określone usługi są przełączane na inny, dostępny w danym momencie.

- monitoring proaktywny – polega na śledzeniu trendów w nadzorowanych systemach i wykorzystywaniu uzyskanej w ten sposób wiedzy do planowania kolejności zadań przed osiągnięciem poziomu ich pilności czy krytyczności. Dobrym przykładem jest monitorowanie infrastruktury IT, a konkretniej wykorzystanie zasobów pojemności dyskowych – uchwycenie trendów umożliwi zaplanowanie z odpowiednim wyprzedzeniem ich rozbudowy.

- monitoring analityczny – czyli zbieranie i przetwarzanie logów pochodzących z różnych systemów. Zgromadzone w ten sposób dane służą do ustalenia nietypowych zachowań samego systemu, jak i użytkowników. Dobrymi przykładami mogą tu być monitorowanie aplikacji czy monitorowanie www – w oparciu u pozyskane dane można nauczyć system, aby zdarzenia potraktowane wcześniej jako nietypowe, przestały być widziane jako anomalie. Jest to inteligentna i zautomatyzowana asysta działów IT odpowiedzialnych za system, a zaoszczędzony w ten sposób czas zespoły mogą poświęcić na realizację innych zadań.

Używane przez ESKOM rozwiązania pozwalają na nieustanny monitoring szeregu parametrów środowiska IT, m.in.: usług sieciowych (np. POP3, HTTP, FTP), użycia zasobów systemowych (dyski, procesory, logi systemowe), a także parametrów typowo biznesowych (np. liczby zawartych umów, długości kolejek telefonicznych). Do tego dochodzi opcja zaprojektowania własnych czujek, dostosowanych do indywidualnych potrzeb firmy czy organizacji.

Monitoring IT – komponenty systemowe

Poniższa tabela zawiera informacje o tym, które z omówionych powyżej rodzajów monitoringu mogą mieć zastosowanie dla poszczególnych komponentów systemu nadzoru.

|

Komponenty / Obszary

|

Reaktywny

|

Proaktywny

|

Analityczny

|

|

Audyt systemu monitoringu

|

X

|

X

|

X

|

|

Monitorowanie zdarzeń

|

X

|

X

|

|

|

Analiza trendów

|

|

X

|

X

|

|

Serwer logów

|

X

|

|

X

|

|

Przeglądarka logów

|

|

X

|

X

|

|

Raportowanie

|

X

|

X

|

X

|

|

Monitorowanie aktywności administratorów

|

X

|

|

X

|

Osobną, ale również zasadniczą kwestią jest odpowiedni dobór narzędzi, gdyż stosowane rozwiązania muszą być dopasowane do specyficznych potrzeb każdej organizacji. ESKOM jest w stanie zbudować cały system w oparciu o nie wymagające zakupu licencji rozwiązania z rodziny open source, jak też oprogramowania zamkniętego. Monitoring IT może być też kombinacją darmowych i płatnych narzędzi. Sam system jest tworzony w oparciu o następujące komponenty:

- audyt systemu monitoringu – analiza aktualnego stanu monitoringu organizacji w odniesieniu do jej potrzeb. Efektem prac inżynierów jest raport z zaleceniami i sugestiami rozwiązań.

- monitorowanie zdarzeń – obserwowanie poszczególnych komponentów monitoringu organizacji i opracowywanie danych na cele analiz (mapy, wykresy itp.). Do tego dochodzi system powiadomień o niepożądanych zdarzeniach, który można skonfigurować w zależności od potrzeb, m.in. ustalając poziomy powiadomień i wykorzystywane środki przekazu.

- analiza trendów – umożliwia sprawdzenie jak wykorzystywane są zasoby środowiska informatycznego, w tym wykrywanie cykli i odchyleń.

- przeglądarka logów – narzędzie do efektywnej analizy informacji wytwarzanych przez system logowania. Przystępna, graficzna forma ułatwia przedstawianie zgromadzonych informacji na różne sposoby.

- raportowanie – pozwala na tworzenie raportów o różnym poziomie szczegółowości, które mogą być dedykowane na potrzeby różnych grup użytkowników.

- monitorowanie aktywności administratorów – narzędzia do rozliczania dostępu administracyjnego w systemach Unix lub Windows. Umożliwia ustalenie, kto z prawami administratora wykonał daną czynność. W szerszym zakresie pozwala też na monitorowanie aktywności wszystkich użytkowników.