Zapraszamy do wysłuchania prelekcji Marka Graczyka, eksperta w dziedzinie cyberbezpieczeństwa i zarządzania ryzykiem informatycznym. Jego wystąpienie, pełne konkretów i praktycznych wskazówek, dotyczy niezwykle istotnego tematu: wdrożenia dyrektywy NIS 2 w sektorze ochrony zdrowia. Prelegent nie tylko przybliża wymagania wynikające z nowych regulacji, ale także przedstawia kluczowe działania, które pozwalają skutecznie podnieść poziom bezpieczeństwa informatycznego w placówkach medycznych. W trakcie prelekcji Marek Graczyk podkreśla znaczenie analizy ryzyka, cyberhigieny i utrzymania ciągłości działania, zwracając uwagę na praktyczne aspekty zarządzania incydentami oraz zabezpieczania danych medycznych. Dzięki wieloletniemu doświadczeniu we współpracy z sektorem ochrony zdrowia, dzieli się przykładami z życia wziętymi oraz wskazuje na szybkie i skuteczne rozwiązania, które można wdrożyć nawet przy ograniczonych zasobach. To wystąpienie to nie tylko wyjaśnienie wymagań regulacyjnych, ale także inspiracja do działania na rzecz lepszego zabezpieczenia placówek medycznych przed cyberzagrożeniami. Dowiedz się, jak skutecznie przygotować się do zmian, które nadchodzą wraz z dyrektywą NIS 2, i dlaczego warto zacząć już dziś.

Dobry wieczór. Jest 17:00 z minutami, a ja już spokojnie mogę powiedzieć: Dobry wieczór Państwu. Takie są uroki listopada. Trochę mi ciężko będzie teraz mówić po tym wręczeniu kwiatów, ale postaram się jeszcze, biorąc pod uwagę to, jak długo już Państwo tutaj siedzicie oraz to, jak mocno obniżony jest pułap tlenowy na tej sali, powiedzieć coś takiego, co Państwo zapamiętacie, więc powiem coś zaskakującego. Będę dzisiaj mówić o NISie ale nie będę straszyć, to po pierwsze a po drugie NIS to jest coś dyrektywa NIS to jest coś, co Państwo spokojnie możecie w reprezentowanych przez was placówkach wdrożyć.

Zanim będę opowiadał o NIS 2 o dyrektywie, którą wdrożyć trzeba. To może jeszcze powiem tak jak rozmawiamy o NISie to państwo jako przedstawiciele szpitala zadajecie jako menedżerowie jako dyrektorowie zadajecie najczęściej trzy bardzo konkretne pytania.

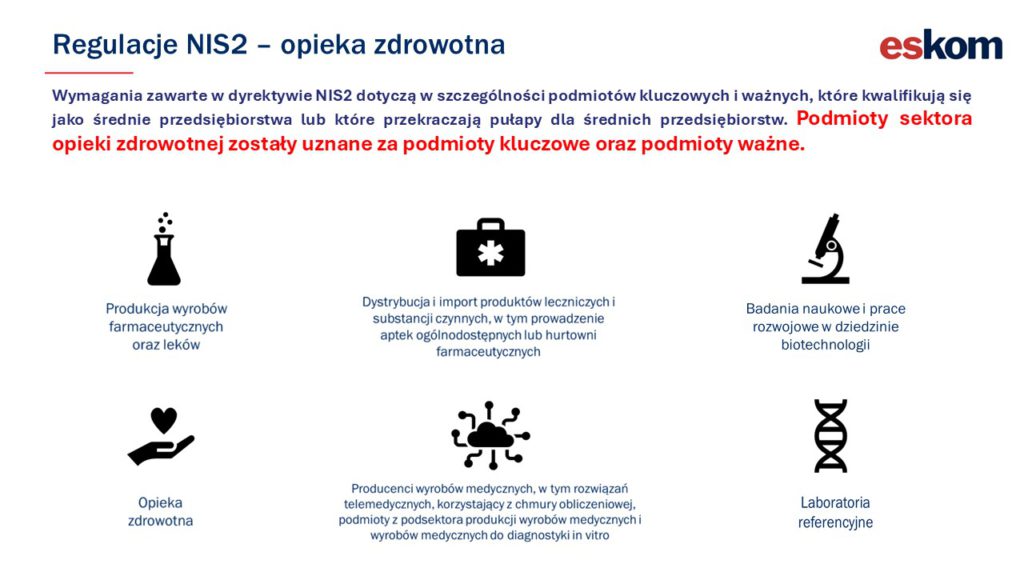

Czy mnie to dotyczy? Oczywiście, że dotyczy. Czy jest jakiś sposób, żeby tego uniknąć? No niestety nie ma sposobu, żeby uniknąć wdrożenia NISa. Trzecie pytanie, które najczęściej pada, to jest pytanie dotyczące czasu – do kiedy mam czas? I tutaj w tym gronie mogę powiedzieć, tak jakkolwiek to może dwuznacznie zabrzmieć: zostało Państwu 7 do 8 miesięcy i nie dłużej. Tak naprawdę NIS 2 zostanie wdrożony do polskiego porządku prawnego w znowelizowanej ustawie KSC2. Resort odpowiedzialny za wniesienie tej ustawy utrzymuje, że stanie się to do końca tego roku. Będzie miesięczne vacatio legis i 6 miesiący żeby się dostosować. Więc perspektywa czasowa na wdrożenie tych wymagań to jest mniej więcej tak jak powiedziałem 7-8 miesięcy, wakacje przyszłego roku to już jest ten moment, kiedy Państwo powinniście tę zgodność u siebie w placówkach mieć.

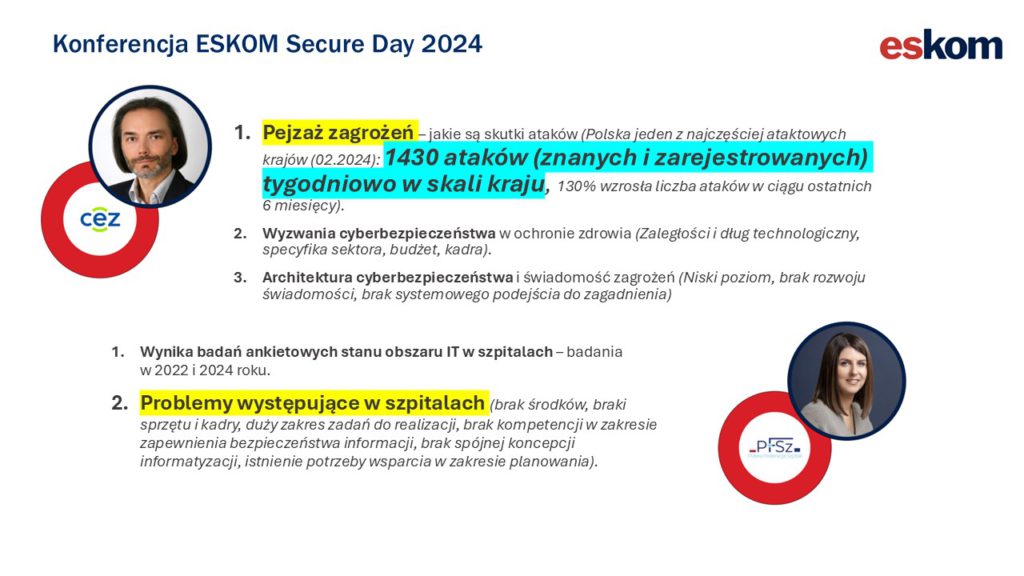

Zanim jeszcze o NISie to tutaj chciałem Państwu przytoczyć trochę informacji z naszej konferencji. Organizujemy jako ESKOM co roku konferencję Secure Day. Podczas tegorocznej konferencji mówiliśmy dużo o ochronie zdrowia. Na konferencji była obecna między innymi Pani Ula Szybowicz, która opowiadała nie będę mówił o czym, bo jest tu na miejscu, można zapytać. Podsumowywała wyniki ankiet. Natomiast drugim gościem, który dzielił się swoimi przemyśleniami, w zasadzie przemyśleniami i doświadczeniami Centrum e-Zdrowia, był pan Jeremi Olechnowicz, który przytoczył troszkę statystyk. Tak, nie będę bardzo szczegółowo o tym opowiadał, bo tak naprawdę chciałbym, żebyście Państwo zwrócili uwagę i zapamiętali tylko to, co najmniej, to co jest tutaj wyróżnione na niebiesko.

1430 Tygodniowo to są ataki na polskie systemy informatyczne. Mówimy o systemach publicznych. Duża ich część dotyczy sektora ochrony zdrowia. My również jako ESKOM, jako firma, która współpracuje z Państwem, z wieloma szpitalami, wspomagając je w zakresie chociażby wypełniania obowiązków nałożonych na operatorów usług kluczowych, no oczywiście nie tylko, też widzimy, znamy to z autopsji, wspomagamy Państwa na różnych etapach, również wtedy, jeśli się okaże, że trzeba podejmować różne działania na skutek działań wrogich, ataków, które już nastąpiły. Także nie chcę oczywiście straszyć w tym miejscu, bo nie o to chodzi, ale jedno, co warto zapamiętać, nieco żartobliwie, chociaż nie jest to za bardzo żart: niektórzy mówią, że szpitale dzielą się na te, które już były ofiarą ataku, i na te, które dopiero będą. I rzeczywiście tak to wygląda.

Tak jak powiedziałem na początku, NIS 2 to nie jest coś, czego należy się bać. To jest pewna systematyzacja, uregulowanie kwestii bezpieczeństwa informatycznego szpitala. Tutaj dzisiaj już słowo „ryzyko” było odmieniane przez wszystkie przypadki. Inni prelegenci mówili o ryzykach w różnych obszarach. Dosyć dużo padło w prelekcji dotyczącej finansowania. Analiza ryzyka rzeczywiście jest i Państwo od tego nie uciekniecie. Jako menadżerowie zarządzający musicie sobie z tego zdawać sprawę. Co więcej, nawet gdybyście Państwo, tak to ujmę, byli nieprzekonani do tych różnych opowieści o ryzykach w informatyce, to trzeba pamiętać, że jak przyjdzie audytor finansowy, będzie robił audyt finansowy, to wyciągnie na stół dokument, który się nazywa standard badawczy numer 315, który teoretycznie dotyczy części finansowej, tak naprawdę w dużej części mówi o ryzykach informatycznych związanych z prowadzeniem placówki. Także, mówiąc, powtarzając to, co powiedziałem, nie unikniecie Państwo tego.

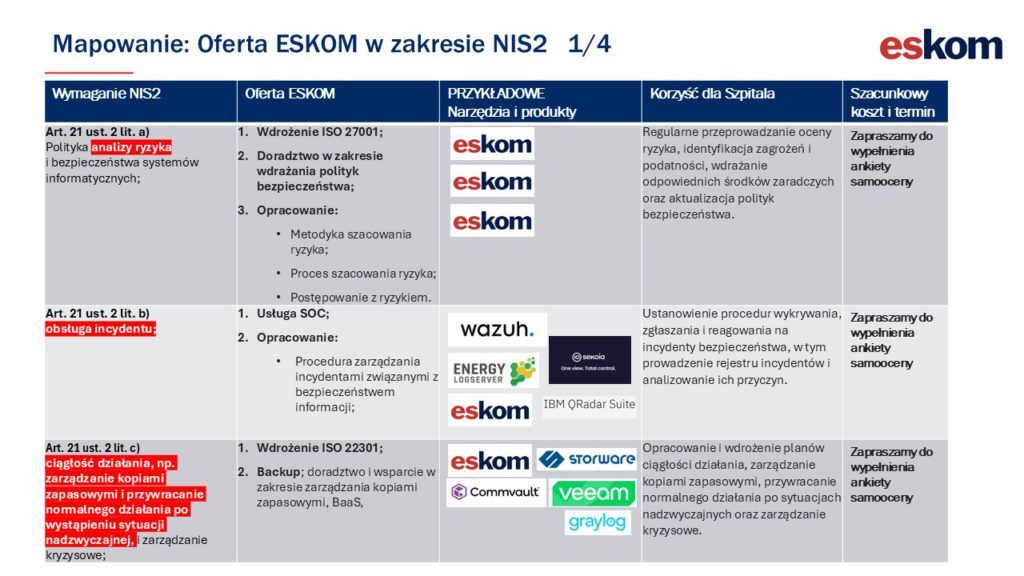

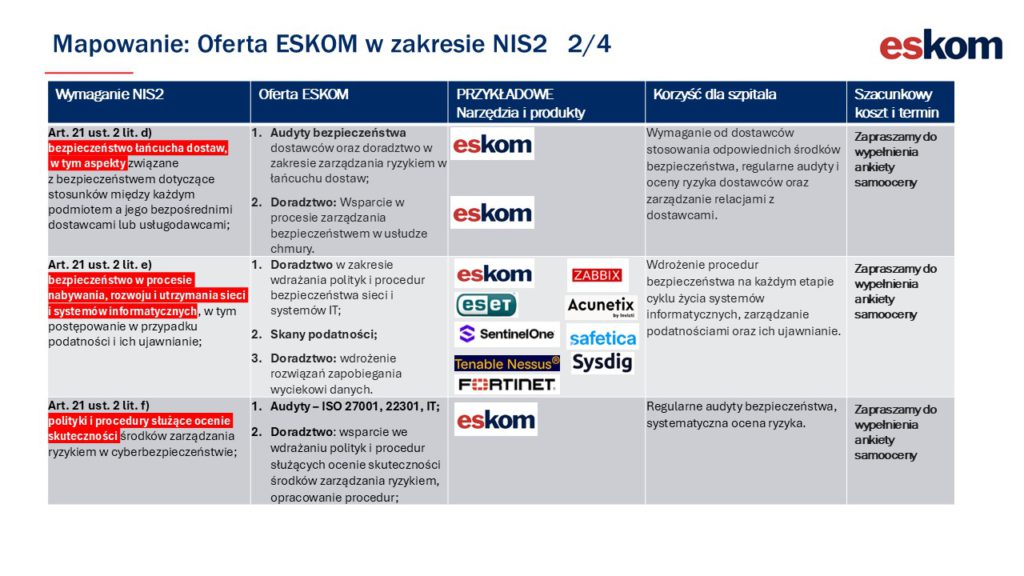

Tak naprawdę dyrektywa NIS 2 to, co jest najbardziej interesujące i najważniejsze, to jest artykuł 21 tej dyrektywy, który w bardzo prosty sposób mówi, co Państwo musicie, jako szpitale, jako placówki medyczne, zrobić. Począwszy od analizy ryzyka (o tym już nie będę więcej mówił), poprzez działania związane z rejestrowaniem, zapobieganiem i zarządzaniem incydentami, utrzymanie ciągłości działania. Ciągłość działania – to też jest pojęcie, które było wielokrotnie tutaj dzisiaj przytaczane, też nie będę więcej mówił. Państwo jako menadżerowie odpowiadacie, żeby szpital jako całość działał, żeby, jeżeli jesteście operatorem usług kluczowych, świadczył te usługi kluczowe, leczył, zapewniał ratownictwo medyczne w takiej części, w jakiej Państwo to realizujecie. Bezpieczeństwo łańcucha dostaw, utrzymanie na bieżąco infrastruktury informatycznej – to są rzeczy, które oczywiście w zakresie tego, co Państwo jako menadżerowie, jako dyrektorzy musicie robić.

Ważna kwestia to jest tak zwana cyberhigiena. Słowo „higiena” się tutaj, myślę, bardzo pasuje. Cyberhigiena rzeczywiście, jakkolwiek byście mieli dobrze przygotowanych szefów działów IT, jakkolwiek bylibyście technicznie dobrze zabezpieczeni, to proszę mi wierzyć, i mówię tutaj nie na podstawie suchych statystyk, ale naszych licznych doświadczeń: człowiek, nazywany czasami elementem białkowym w branży IT, jest najsłabszym elementem całego tego procesu. Dlatego rzeczywiście kształcenie to tylko nie kadry medycznej, nie tylko lekarzy, o czym tutaj mówiliśmy. Podnoszenie tej świadomości – to się przydaje w pracy w szpitalu, ale oczywiście i w życiu prywatnym.

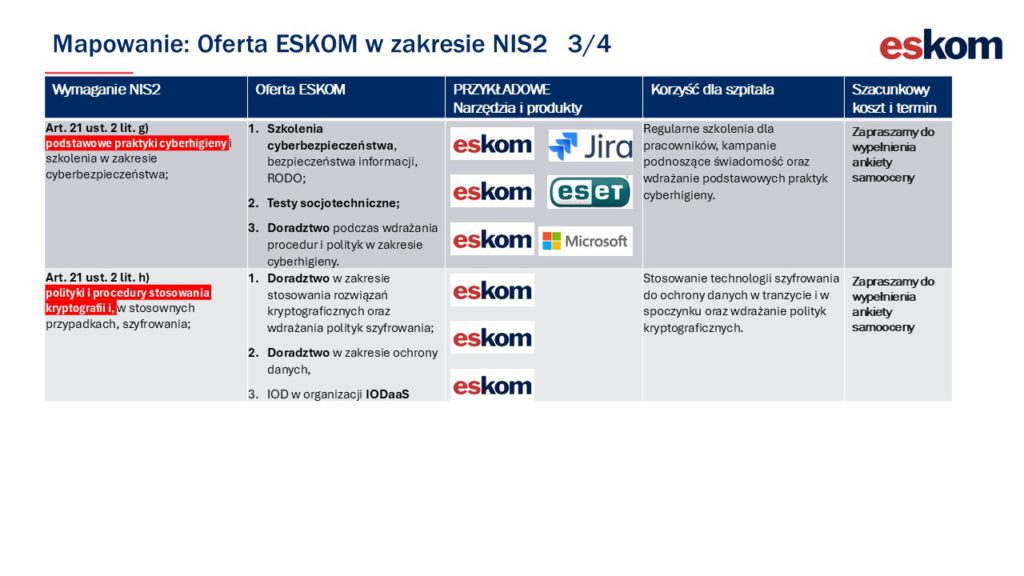

Inne kwestie, na które ta regulacja zwraca uwagę, to bardziej techniczne kwestie zabezpieczania, kryptografii, zabezpieczania danych. Dane medyczne – myślę, że w tym gronie musimy mówić o wartości danych medycznych. Mogę tylko powiedzieć tyle, że w ramach naszych działań, które realizujemy, tygodniowo mamy do czynienia z dwoma, trzema sygnałami o tym, że w tak zwanej czarnej części internetu w Dark Webie są wystawione, udostępnione albo po prostu sprzedawane różne bazy medyczne. Nie mówię o bazach medycznych gdzieś tam ze świata, tylko o takich bazach, które zawierają rekordy z Polski.

Tak jak powiedziałem NIS 2 trzeba to odczarować nie jest to jakaś regulacja, która wnosi wymagania oderwane od rzeczywistości. Postanowiliśmy w taki bardzo systematyczny, mamy nadzieję, sposób omówić te wymagania i powiedzieć, w jaki sposób można je zrealizować. Analiza ryzyka, tak jak powiedziałem, ona jest na każdym etapie. Nie mówimy tylko o ryzykach czysto informatycznych. Jest to część pejzażu ryzyk, którym Państwo musicie zarządzać. My w tym zakresie wspieramy Państwa we wdrażaniu systemu zarządzania bezpieczeństwem informacji i opracowujemy metodyki zarządzania ryzykiem, które są częścią całego obszaru ryzyka, jaki Państwo macie u siebie w organizacji.

Obsługa incydentu – jesteście Państwo zobligowani, jeżeli jesteście operatorami usług kluczowych, to już jesteście zobligowani, żeby to wykonywać. Jeśli jeszcze nie jesteście, to będziecie. Jeżeli nie będziecie, to dotyczy was NIS 2. Także tutaj nie mam dobrej wiadomości – trzeba mieć pomysł na to i realizować w praktyce zarządzanie incydentami. To też jest rzecz, jakiej nie uciekniemy. Procedury zarządzania, rozpoznawania incydentów są bardzo ważne, bo jeżeli się coś wydarzy, to dużo instytucji państwowych będzie zadawać Państwu sporo pytań dotyczących tego zdarzenia. Koszty finansowe to jest jedno, ale koszty reputacyjne, jakie są związane z tym, że dojdzie do incydentu, są niejednokrotnie większe i przekraczają koszty finansowe.

Ciągłość działania – to też jest obszar Państwa odpowiedzialności. Szpital musi działać cały. Wielu dostawców, choćby patrząc na ten obszar, znamy najlepiej w obszarze IT, najczęściej są to różni dostawcy rozwiązań, którzy na skutek regulacji umownych, które Państwo z nimi macie, coś muszą robić, czegoś nie mogą robić. Państwa odpowiedzialnością jest zarządzanie całością. Co więcej, tutaj gdzieś padł już taki, można powiedzieć, bardzo zużyty przykład – Centrum Zdrowia dziecka. To jest przykład nie jedyny tego, że nikt nie stosował jak zaawansowanych technik, żeby się włamać, tylko po prostu ktoś kogoś nie sprawdził, czy ma odpowiednie uprawnienia, żeby poruszać się w systemach informatycznych tej placówki. Wydaje się to prostą rzeczą, ale proste rozwiązania są najczęściej stosowane, bo są proste i tanie.

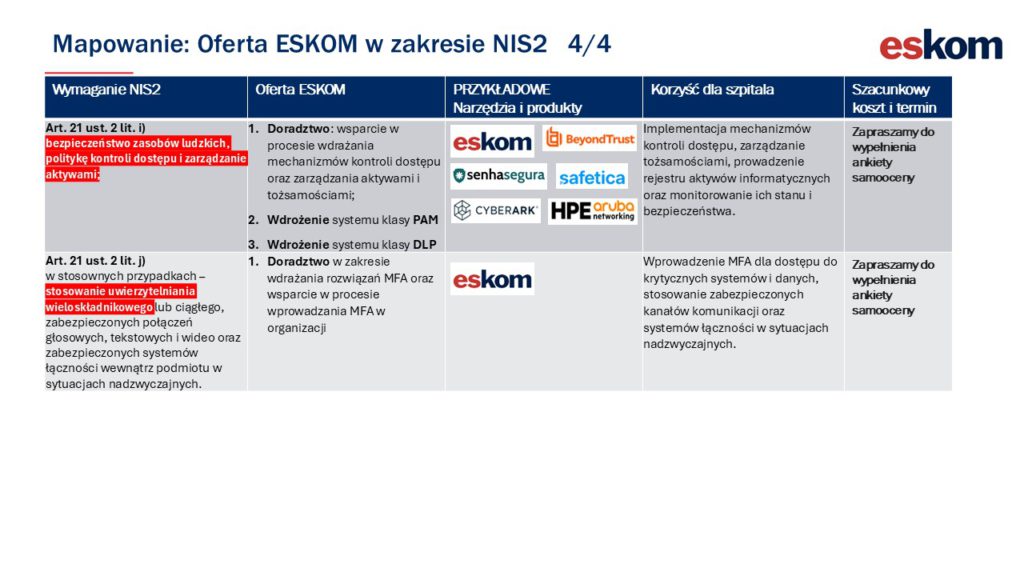

Macie Państwo taką kolumnę z przykładowymi rozwiązaniami. Powiem jedną rzecz: ESKOM jest firmą, która na rynku od ponad 20 lat, jest 100% polską, rodzinną firmą, która nie zaczynała od bezpieczeństwa, to żeby było jasne. Zaczynała od dostarczania sprzętu, budowania rozwiązań, integrowania różnych rozwiązań. My jesteśmy integratorem, to znaczy nie jest moją rolą, nie będę Państwa przekonywał do tych rozwiązań, które tutaj są. Chociaż my je znamy, bo na nich pracujemy. Pracujemy jako integrator, pomagamy Państwu najczęściej w oparciu o to, co już Państwo macie w szpitalach i w organizacji, osiągnąć Państwa cele. To też jest ważne, bo nie namawiam Państwa do takiego rozwiązania albo innego. Można powiedzieć, że scyzoryk jest szwajcarski czy nie jest szwajcarski, powinien służyć do tego, do czego służy scyzoryk. Tak na to patrzymy.

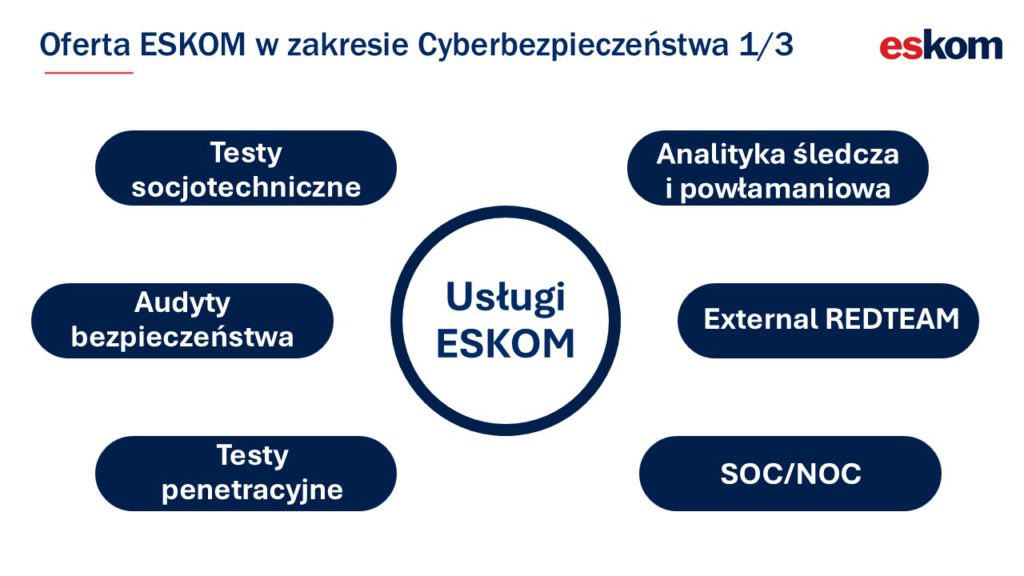

Bezpieczeństwem też się zajmujemy od paru lat i, tak jak powiedziałem, branża medyczna to jedna z ważniejszych dla nas branż. Z wieloma z Państwa pracujemy. Natomiast też przy okazji rozmowy o bezpieczeństwie, cyberbezpieczeństwie – to słowo też padało już wiele razy – tutaj mając nasze doświadczenia, mówimy tak: Zanim zbudujemy ekosystem cyberbezpieczeństwa od podstaw, zacznijmy od tego, żeby wdrożyć inne rozwiązania, na bazie których będziemy budować bezpieczeństwo. Możemy dla Państwa zbudować centrum zarządzania bezpieczeństwem, z angielska Security Operation Center, ale jeżeli to zrobimy, zanim zostanie wdrożone ileś rozwiązań bardziej podstawowych, może być to nie do końca zasadne.

Łańcuch dostaw – tutaj dla Państwa możemy wykonać audyt, żeby sprawdzić, czym Państwo zarządzacie. Możemy też Państwu doradzić, jak łańcuch dostaw zaprojektować, żeby być zgodnym z NIS 2 i z innymi wytycznymi i z innymi dokumentami, również z ESG, o którym tutaj była mowa. Punkt E mówi tak naprawdę o bezpieczeństwie utrzymania Państwa infrastruktury informatycznej. Na to zwracamy uwagę. Tak jak powiedziałem, zanim zaczniemy, budujmy dom od fundamentów, szukając jakiejś takiej prostej analogii. Bezpieczeństwo jest bardzo ważne, ale to jest dach. Musimy mieć mocne ściany, żeby na tych mocnych ścianach odpowiedni dach postawić.

Jak rozpoczynamy współpracę z placówkami, ze szpitalami, okazuje się, że już w trzecim zdaniu, zamiast rozmawiać o bezpieczeństwie, cyberbezpieczeństwie, rozmawiamy o podstawowych działaniach, takich, które powinny, a nie są wdrożone w zakresie ładu informatycznego. Więc zachęcamy Państwa, do tego, żeby też takie działania projektować, układać pewną strategię, a zaczynać od audytu, czyli od sprawdzenia, jaki jest stan faktyczny na dzisiaj.

Cyberhigiena – to jest znowu słowo „higiena”, dobrze się tutaj kojarzy. Znowu do niego wrócę. Nie zaniedbujcie Państwo tego, bo kwestia braku świadomości czy podstawowych działań typu informowanie pracowników, współpracowników, szkolenie ich, sprawdzanie, przeprowadzenie różnych testów. Bo jedna rzecz to jest przeprowadzić szkolenie, natomiast druga rzecz to jest sprawdzić, co z tego szkolenia zostało. Najczęściej możemy to zrobić w taki sposób, że przeprowadzamy różne testy zarówno tak zwane socjotechniczne, w których udajemy, że jesteśmy kimś innym i próbujemy od Państwa wyciągnąć jakieś informacje. Jesteśmy w tym bardzo skuteczni w wyciąganiu tych informacji, a lepiej mieć taki test za sobą w warunkach kontrolowanych niż niekontrolowanych. Także cyberhigiena – też na to zwracam uwagę i to też jest taki obszar, ktoś tutaj powiedział o tak zwanych quick winach czyli o rzeczach które można szybko wprowadzić, to nie wymaga rewolucji, to nie wymaga dużych środków finansowych a też pozwala, w naszej ocenie, skokowo podnieść poziom bezpieczeństwa.

Kryptografia, zabezpieczenia – znowu bezpieczeństwo danych. Dużo incydentów, z którymi mamy do czynienia a pokazują, że niezachowane były podstawowe standardy przemysłowe, tak to możemy nazwać, albo praktyki związane z zabezpieczeniem danych. Tutaj też Państwu możemy doradzić, wykonać w tym zakresie audyt, bo wartość danych medycznych jest znaczna i będzie rosła. Ciągle jeszcze w Polsce, w porównaniu do Europy Zachodniej, nie zdajemy sobie sprawy, jak wartościowe są to dane.

O bezpieczeństwie zasobów ludzkich i o uwierzytelnianiu wieloskładnikowym może już nie będę bardzo szczegółowo opowiadał. To też są wymagania nakładane przez NIS 2. Też można je w miarę, powiedziałbym, niskim nakładem, patrząc systematycznie na wdrożenie NIS 2, zrealizować.

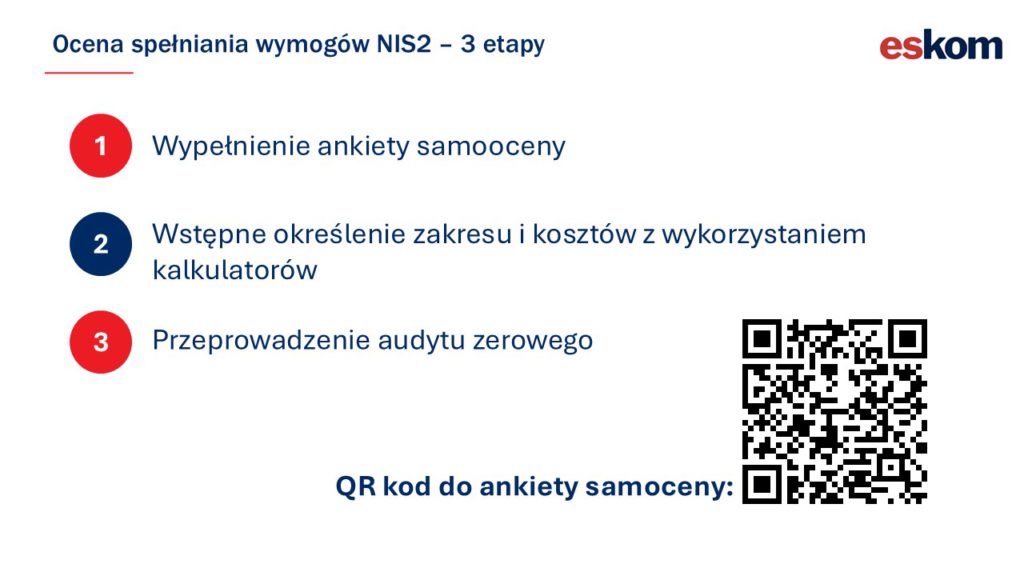

I teraz jest takie pytanie: no to jakby jak to zrobić, żeby to zrobić? My wypracowaliśmy taką metodykę działania. Zaczynamy od tego, że możemy Państwa i zachęcamy do tego, zachęcamy do wypełnienia ankiet, które są na naszym stoisku, i zachęcamy do autodiagnozy, tak użyję tego określenia. Mamy takie narzędzie, które pozwoli Państwu zdiagnozować się wstępnie w oparciu o wymagania, o najlepsze praktyki. Będziecie Państwo mogli sobie odpowiedzieć w pierwszym kroku na to, gdzie wpadacie na tej linii, na tym continuum, gdzie się mieścicie, czy jest dobrze, czy może być lepiej, czy jest zupełnie niedobrze i trzeba szybko działać.

Potem w drugim kroku wykorzystujemy nasze narzędzia analityczne, zwane kalkulatorami, jak je nazywamy dla uproszczenia, żeby po zadaniu Państwu dodatkowych, uzupełniających pytań, wiedzieć więcej. I wtedy bardzo szczegółowo możemy odpowiedzieć, na jakim etapie wdrożenia Państwo jesteście. A żeby mieć pełną wiedzę, no to pełne badania rekomendujemy, czyli audyt zerowy, który ma taką wartość, że pozwala realnie odpowiedzieć na pytanie, gdzie na tej skali jestem. Już bardzo jest taka szczegółowa i pogłębiona diagnoza. To jest nasze podejście, które stosujemy, przygotowując Państwa do spełniania tych i innych wymagań.

Jeszcze tylko trzy słowa o naszej ofercie, o tym, czym się zajmujemy, bo koncentrowałem się do tej pory na NIS 2. Natomiast w obszarze bezpieczeństwa, cyberbezpieczeństwa, bo tak jak powiedziałem nie jest to jedyny obszar, jest to tylko jeden z obszarów naszego działania, oferujemy Państwu pełen zakres testów: testów socjotechnicznych, testów technicznych czyli testów penetracyjnych, żeby sprawdzić Państwa infrastrukturę. Realizujemy wszelkie audyty. NIS 2, ustawa KSC to nie są jedyne dokumenty czy obszary regulacyjne, pod które podlegają organizacje. Możemy dla Państwa wejść w rolę kogoś kto próbuje złamać wasze zabezpieczenia, pozyskać informacje, sprawdzić wasze zabezpieczenia jeśli się coś wydarzy, to co robimy, to jest tak zwana analityka śledcza powłamaniowa, żeby wyciągnąć wnioski na przyszłość, bo najlepiej uczymy się niestety na własnych błędach. Lepiej się uczyć na cudzych, no ale na własnych uczymy się najskuteczniej. Takie działania podejmujemy.

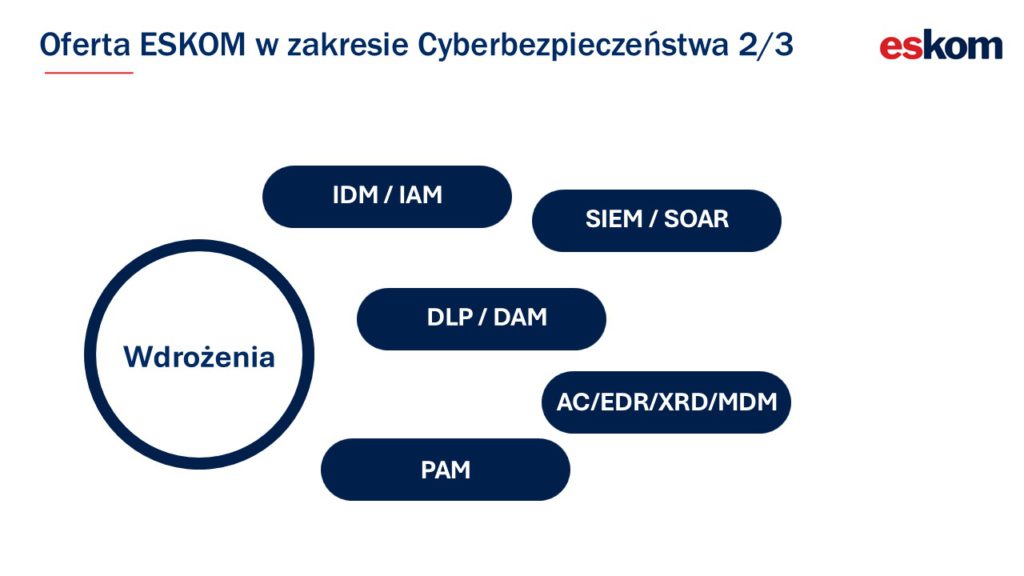

Wdrażamy całą plejadę rozwiązań, nie będę teraz tutaj w ramach gimnastyki umysłowej rozciągał tych skrótów. To są skróty od różnych rozwiązań systemów branżowych, dziedzinowych które zabezpieczają Państwa dane w bazach danych zapobiegają wyciekom, pozwalają kontrolować to co dzieje się w organizacji, co robią informatycy, co robią zewnętrzne firmy, całą plejadę tych rozwiązań wdrażamy.

No oczywiście to, czego wymaga ustawa KSC, chociaż trwają prace nad tym żeby być może ją lekko zmienić to na dzisiaj wiemy, że wymaga wdrażania systemów zarządzania bezpieczeństwem informacji, zarządzania ciągłością działania, kwestie RODO – no to tutaj o tym nie będę mówił. Szkolimy z zakresu cyberbezpieczeństwa i przeprowadzamy, tak jak powiedziałem, audyty, które są audytami wynikającymi z różnych jakby regulacji, z różnych wymogów regulacyjnych.

To tyle. Dziękuję bardzo i zapraszam do tego, żeby się z nami kontaktować.