Czy zastanawiałeś się kiedyś jak zabezpieczyć swoją firmę przed atakami ransomware? Ransomware, złośliwe oprogramowanie szyfrujące dane i żądające okupu za ich odszyfrowanie, stanowi poważne zagrożenie dla firm, prowadząc do strat finansowych i naruszenia poufnych informacji. Ostatnie incydenty, takie jak atak na Wielton, pokazują, jak bardzo firmy mogą być podatne na ataki cyberprzestępców. W tym artykule zbadamy przyczyny i konsekwencje ataków ransomware, a także zaproponujemy rozwiązania mające na celu ochronę firmy. Wdrażając środki takie jak regularne tworzenie kopii zapasowych danych, testy socjotechniczne, testy podatności czy systemy DLP, możesz wzmocnić swoją obronę przed zagrożeniami ransomware.

Oryginalna grafika została stworzona przy użyciu sztucznej inteligencji specjalnie dla ESKOM.

Czym jest ransomware i dlaczego stanowi zagrożenie?

Ransomware to złośliwe oprogramowanie zaprojektowane w celu blokowania dostępu do systemu komputerowego lub plików do czasu zapłacenia określonej sumy pieniędzy. Jest to poważne zagrożenie dla firm na całym świecie ze względu na jego zdolność do powodowania poważnych zakłóceń, strat finansowych i szkód dla reputacji. Ataki ransomware mogą zakłócić ciągłość działania, zatrzymać krytyczne usługi i narazić na szwank poufne dane, prowadząc do przestojów i potencjalnych zobowiązań prawnych. Co więcej, ewolucja taktyk ransomware, takich jak podwójne wymuszenia, w których atakujący kradną poufne dane przed ich zaszyfrowaniem, zwiększa ryzyko, narażając firmy na naruszenia danych i kary regulacyjne. Ponieważ cyberprzestępcy nieustannie udoskonalają swoje techniki, firmy muszą przyjąć proaktywne środki, w tym solidne rozwiązania w zakresie cyberbezpieczeństwa i szkolenia pracowników, aby zmniejszyć ryzyko ataków ransomware i chronić swoje zasoby cyfrowe.

Na podstawie materiałów informacyjnych NCSC – National Cyber Security Centre, Narodowego Centrum Cyberbezpieczeństwa Zjednoczonego Królestwa

Przyczyny i skutki ataków ransomware

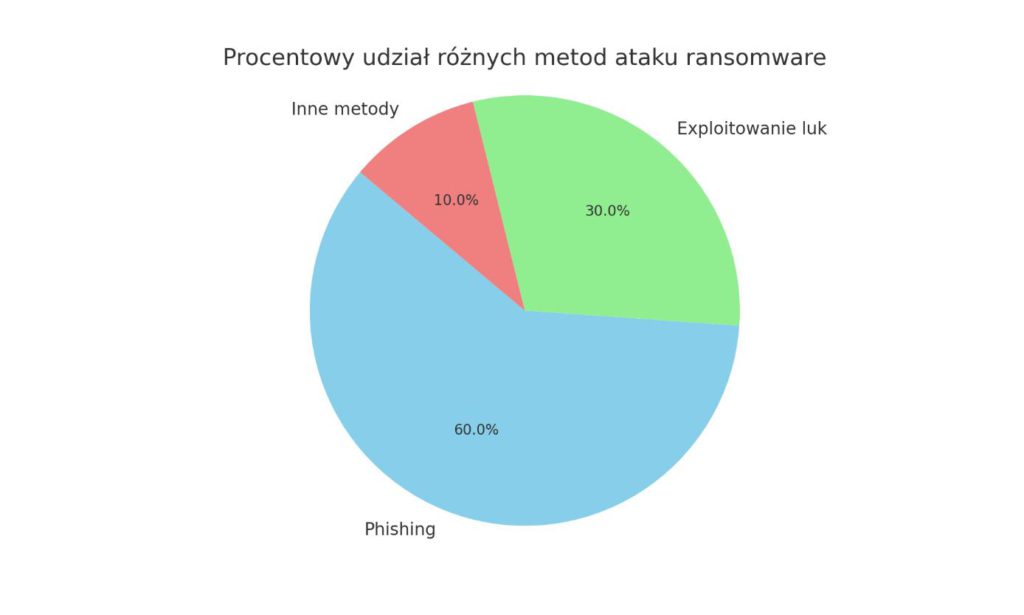

Ransomware jest skuteczne ze względu na swoją zdolność do szybkiego i skutecznego szyfrowania danych, uniemożliwiając dostęp do nich bez uiszczenia okupu. Najczęstsze metody działania ransomware to phishing, czyli wyłudzanie poufnych informacji poprzez fałszywe e-maile oraz exploitowanie luk w zabezpieczeniach, które umożliwiają hakerom dostęp do systemów. Konsekwencje dla firm padających ofiarą takiego ataku mogą być katastrofalne – utrata danych, zakłócenie działania firmy, a nawet konieczność wypłacenia okupu, co może prowadzić do poważnych strat finansowych. Dlatego ważne jest, aby firmy zabezpieczyły swoje systemy, stosując odpowiednie oprogramowanie zapobiegające wyciekom, regularne kopie zapasowe danych oraz świadomość pracowników w zakresie cyberbezpieczeństwa.

Akapit i diagram na podstawie raportu malwarebytes.com.

Jakie są proponowane rozwiązania?

Aby skutecznie zabezpieczyć firmę przed atakami ransomware, konieczne jest wdrożenie kompleksowej strategii obejmującej zarówno techniczne, jak i organizacyjne środki ochrony. Kluczowe jest przeprowadzenie audytów bezpieczeństwa IT, które pozwolą na identyfikację i eliminację słabych punktów w infrastrukturze informatycznej. Regularne testy podatności oraz testy socjotechniczne pomagają w utrzymaniu wysokiego poziomu bezpieczeństwa, identyfikując i neutralizując potencjalne zagrożenia zanim zdążą one wyrządzić szkody. Ponadto, nowoczesne technologie takie jak BaaS (Backup as a Service) i DRaaS (Disaster Recovery as a Service) zapewniają ciągłość działania firmy nawet w przypadku udanego ataku, umożliwiając szybkie przywrócenie danych z kopii zapasowych. Również systemy zapobiegania utracie danych (DLP) odgrywają kluczową rolę, monitorując i kontrolując przepływ informacji, co zapobiega ich nieautoryzowanemu udostępnieniu lub utracie. Poniżej przedstawiamy szczegółowe rozwiązania, które pomogą w zabezpieczeniu firmy przed zagrożeniami ransomware.

Audyt bezpieczeństwa IT

Audyt bezpieczeństwa IT to proces, podczas którego specjaliści analizują infrastrukturę IT firmy w celu identyfikacji potencjalnych zagrożeń oraz słabych punktów. Dzięki audytowi możliwa jest ocena ryzyka związanego z cyberatakami oraz innymi zagrożeniami dla bezpieczeństwa danych. Po przeprowadzeniu audytu, firma otrzymuje rekomendacje dotyczące poprawy bezpieczeństwa, co pozwala zminimalizować ryzyko ataków i utraty danych.

Audyt bezpieczeństwa IT może być przeprowadzany zarówno wewnętrznie, przez własny zespół IT, jak i zewnętrznie, przez specjalistyczne firmy. Audyt zewnętrzny często pozwala na obiektywne spojrzenie na systemy oraz wykrycie problemów, których wewnętrzny zespół może nie zauważyć. Dzięki audytowi, firma może skutecznie zabezpieczyć swoje dane i uniknąć potencjalnych strat związanych z atakami ransomware.

Cykliczne testy podatności

Cykliczne testy podatności to proces regularnego sprawdzania systemów informatycznych pod kątem potencjalnych zagrożeń. Dzięki nim można zidentyfikować słabe punkty w infrastrukturze IT firmy, co pozwala na szybką reakcję i wzmocnienie bezpieczeństwa. Testy podatności pozwalają na skuteczne zabezpieczenie przed atakami hakerów, w tym ransomware. Proces przeprowadzania testów obejmuje skanowanie systemów w poszukiwaniu potencjalnych zagrożeń, identyfikację luk w zabezpieczeniach oraz dostarczenie rekomendacji dotyczących poprawy bezpieczeństwa. Automatyzacja testów podatności pozwala na szybsze i bardziej efektywne przeprowadzanie testów, co z kolei przekłada się na lepsze zabezpieczenie danych firmy.

Cykliczne testy socjotechniczne

Cykliczne testy socjotechniczne, zwłaszcza phishing, polegają na symulowaniu ataków hakerskich, których celem jest wyłudzenie poufnych informacji od pracowników firmy. Dzięki niemu można zidentyfikować potencjalne luki w zabezpieczeniach oraz ocenić poziom świadomości pracowników na temat zagrożeń związanych z działaniami socjotechnicznymi. Regularne szkolenia pracowników w zakresie rozpoznawania prób phishingu mogą znacząco zmniejszyć ryzyko udanego ataku. Istnieją również specjalne narzędzia, które pozwalają na przeprowadzanie testów phishingowych w kontrolowany sposób, co pozwala firmie na skuteczniejsze przygotowanie się do ewentualnych zagrożeń.

BaaS i DRaaS

Technologia odmiejscowionego backupu, taka jak BaaS (Backup as a Service) i DRaaS (Disaster Recovery as a Service), stanowi kluczowy element w ochronie przed atakami ransomware. Korzyści, jakie może przynieść dla firmy, to:

- Zapewnienie ciągłości działania w przypadku ataku ransomware poprzez szybkie przywrócenie danych z zewnętrznego serwera.

- Minimalizacja strat finansowych i operacyjnych poprzez regularne testowanie odtwarzania danych z kopii zapasowej, co pozwala na sprawdzenie skuteczności procesu przywracania informacji.

- Ochrona przed utratą danych krytycznych poprzez przechowywanie kopii zapasowych poza głównym centrum danych, zgodnie z zasadą 3-2-1 (3 kopie danych, na co najmniej 2 nośnikach, w 1 lokalizacji zewnętrznej).

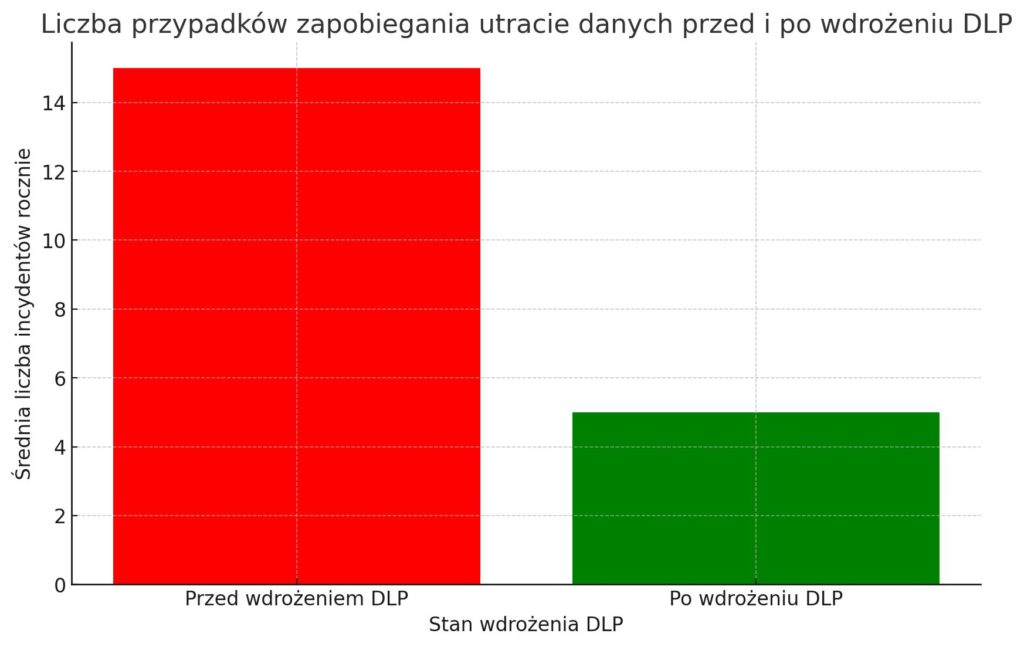

DLP – Data Loss Prevention

Zapobieganie utracie danych (DLP) jest istotnym elementem nowoczesnych strategii cyberbezpieczeństwa mających na celu ochronę poufnych informacji w organizacjach. Rozwiązania DLP zapewniają proaktywne środki zapobiegające nieautoryzowanemu dostępowi, transmisji lub wyciekowi poufnych danych w różnych punktach końcowych, sieciach i środowiskach chmurowych. Wykorzystując zaawansowane algorytmy i polityki, systemy DLP monitorują, klasyfikują i kontrolują przepływ danych, zapewniając zgodność z przepisami branżowymi i chroniąc przed zagrożeniami wewnętrznymi, a także atakami zewnętrznymi. Wraz z rosnącym wyrafinowaniem cyberzagrożeń, wdrożenie solidnych środków DLP stało się niezbędne dla firm w celu ograniczenia ryzyka i utrzymania integralności ich cennych aktywów.

Na podstawie raportu cybersecurity-magazine.com

Gotowy do ochrony swojej firmy przed atakami ransomware?

Podejmij działania już teraz! Nie czekaj, aż będzie za późno – zabezpiecz swoją firmę już dziś i zapobiegaj stratom finansowym i naruszeniom poufnych informacji. Bądź o krok przed cyberprzestępcami, wzmacniając swoją obronę przed zagrożeniami ransomware. Bezpieczeństwo Twojej firmy jest warte inwestycji.